La seguridad del correo electrónico corporativo no termina en la autenticación de dominio: en la operación diaria es fundamental contar con políticas de filtrado inteligentes que reduzcan la superficie de ataque. Suites como Microsoft 365 o Google Workspace permiten aplicar configuraciones “preset” de protección —Standard o Strict— que endurecen automáticamente la defensa contra phishing, spoofing y malware. Estas políticas se pueden personalizar según el nivel de exposición de cada grupo: áreas como contabilidad o compras suelen ser más vulnerables a fraudes de tipo BEC (Business Email Compromise), mientras que la dirección ejecutiva suele ser blanco de spear phishing. Además de los filtros tradicionales, conviene activar funciones de aislamiento de adjuntos y URLs, donde los archivos sospechosos se abren en entornos controlados (sandboxes) antes de llegar al usuario. Con esta estrategia, la detección no depende solo de la firma de un antivirus, sino también del comportamiento real del archivo o enlace, lo que aumenta significativamente la protección frente a ataques de día cero. En conjunto, estas medidas permiten que la operación diaria del correo corporativo sea más confiable y menos expuesta a interrupciones o incidentes graves.

Lo que nadie te dijo del correo electrónico corporativo: claves para TI y negocio

El correo electrónico corporativo sigue siendo la columna vertebral de la comunicación empresarial. Elegirlo, configurarlo y operarlo bien impacta la productividad, la seguridad y hasta la reputación del dominio. Aquí te contamos, en lenguaje claro pero con rigor técnico, qué mirar, qué exigir y cómo implementarlo paso a paso en Chile.

Publicado el 7 de Octubre de 2025 por Proredes

¿Por qué importa tanto? Productividad, reputación y cumplimiento

El correo es más que “enviar y recibir”. Una mala configuración dispara spam, phishing y pérdida de tiempo; una buena configuración habilita flujos de trabajo ágiles, firmas centralizadas y archivos auditables. Además, tu reputación de remitente afecta la entregabilidad: si caes en listas de bloqueo, tus clientes nunca verán tus correos.

Para Chile, hay un ángulo adicional: el cumplimiento con la normativa de “no molestar” para comunicaciones comerciales, que exige prácticas responsables y mecanismos de opt-out. Esto no solo evita sanciones; también mejora la confianza del usuario.

Fundamentos técnicos del correo electrónico corporativo

Autenticación de dominio: SPF, DKIM y DMARC

En el correo electrónico corporativo, SPF, DKIM y DMARC funcionan como una cadena de confianza que comienza en el DNS y termina en la bandeja de entrada del destinatario. SPF declara qué servidores están autorizados a enviar en nombre del dominio; DKIM añade una firma criptográfica que permite verificar que el contenido no fue alterado; y DMARC coordina ambos mecanismos para decidir el tratamiento de cada mensaje cuando la autenticación falla. Bien orquestados, estos tres elementos elevan la seguridad del correo corporativo y, sobre todo, la entregabilidad: menos suplantación, menos falsos positivos y una reputación de remitente consistente.

Más allá de sus definiciones, el punto fino está en la alineación. DMARC exige que al menos una de las pruebas —SPF o DKIM— esté alineada con el dominio visible en el campo “From”. Si se envía a través de varios orígenes (por ejemplo, una suite de productividad, un CRM y una plataforma de boletines), cada uno debe firmar con su propio selector DKIM y quedar incluido en el registro SPF, evitando sobrepasar el límite práctico de consultas (los “lookups” de SPF). La política de DMARC no es un interruptor abrupto: se recomienda comenzar en none para observar reportes, avanzar a quarantine cuando el inventario esté completo y finalizar en reject cuando no existan fuentes “huérfanas”. Paralelamente, conviene definir una política específica para subdominios con sp= y analizar sistemáticamente los reportes rua/ruf para detectar envíos no autorizados y desalineaciones sutiles —como un “From” de dominio raíz con un Return-Path de un tercero no habilitado—, corrigiendo de inmediato antes de escalar la severidad.

Por último, la robustez técnica debe acompañarse de buenas prácticas de email en empresas: rotación periódica de claves DKIM, TTLs razonables para cambios sin cortes, separación de dominios o subdominios entre tráfico transaccional y marketing para proteger la reputación, y monitoreo continuo de rebotes y quejas. Esta disciplina —unida a procesos claros de alta y baja de sistemas que envían correo— convierte a SPF, DKIM y DMARC en un control vivo, no en una “configuración única”, y sostiene la calidad operativa del canal en el tiempo.

Para acelerar la puesta a punto del correo electrónico corporativo, puedes validar y generar registros con estas herramientas: el DMARC Record Generator y el DMARC Check/Report Analyzer de MXToolbox para crear la política y revisar reportes agregados; el DMARC Record Wizard/Inspector de dmarcian para construir y auditar la sintaxis; la PowerDMARC Toolbox (incluye generador de SPF, DKIM, DMARC, MTA-STS y TLS-RPT); la Google Admin Toolbox (Check MX/Dig) para verificar DNS; y el Message Header Analyzer de Microsoft para leer encabezados y detectar saltos o retrasos de entrega.

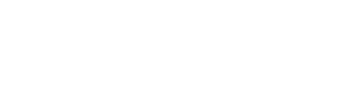

Transporte y contenido: TLS, MTA-STS y S/MIME

En el correo electrónico corporativo, el objetivo no es solo “que viaje cifrado”, sino evitar degradaciones y tener trazabilidad. El TLS oportunista (STARTTLS) cifra el salto entre servidores si ambos lo permiten, pero puede fallar ante downgrade attacks o configuraciones débiles. Para endurecer el transporte, publica MTA-STS en tu dominio (modo enforce tras una fase testing) y sirve la política por HTTPS; así obligas a que los receptores validen certificados y versión mínima de TLS antes de aceptar el mensaje. Complementa con TLS-RPT para recibir reportes diarios de fallos de negociación y certificados, lo que permite detectar rápidamente expiraciones, rutas mal configuradas o terceros que no cumplen.

Estándar técnico recomendado: TLS 1.2/1.3, suites con Perfect Forward Secrecy (ECDHE), certificados válidos y rotación automatizada; deshabilita TLS 1.0/1.1 y cifrados obsoletos. En pasarelas y MTAs, fija políticas de minimum TLS por dominio crítico (bancos, gobierno, socios) y registra métricas de éxito/fracaso por salto para proteger la seguridad del correo corporativo. Si tu ecosistema lo permite, evalúa DANE para SMTP como defensa adicional basada en DNSSEC.

Para contenido que debe mantenerse íntegro y confidencial más allá del transporte, adopta S/MIME: firma los mensajes para asegurar origen y no repudio, y cifra punto a punto cuando corresponda (finanzas, legal, RR.HH.). Operativamente implica gestionar certificados X.509 (emisión, renovación y revocación), definir escrow/backup de claves, directorios para intercambio de certificados con externos y políticas de retención. En suites modernas, habilita el etiquetado automático (clasificación de sensibilidad) y reglas DLP que exijan firma o cifrado S/MIME según el tipo de dato; documenta la experiencia de usuario en clientes de escritorio y móviles para que la adopción no afecte la entregabilidad ni la productividad del correo electrónico corporativo.

Seguridad del correo corporativo en la operación diaria

Filtros avanzados y políticas “preset”

Señales adicionales e “implicitauth”

En la práctica, los grandes proveedores de correo no se limitan a verificar SPF, DKIM o DMARC para decidir si un mensaje llega a la bandeja de entrada. Hoy, estos controles se complementan con lo que se conoce como señales adicionales: la reputación histórica del dominio y la IP de envío, la consistencia del volumen de correos, la tasa de rebotes, el nivel de interacción de los usuarios (aperturas, clics, reportes de spam) e incluso patrones de comportamiento del remitente. A este conjunto de verificaciones dinámicas se le suele llamar “implicitauth”, ya que actúa como una forma implícita de autenticación que refuerza o debilita la confianza sobre un mensaje. Comprender este proceso es clave para diagnosticar falsos positivos (correos legítimos que terminan en spam) o falsos negativos (mensajes sospechosos que logran pasar). Además, permite mantener una conversación más técnica y precisa con el soporte de los proveedores cuando surgen problemas de entregabilidad en el correo electrónico corporativo.

Buenas prácticas de correo corporativo que elevan la entregabilidad

- Dominio exclusivo para envío transaccional y otro para marketing. Minimiza el riesgo de que campañas afecten notificaciones críticas.

- Warm-up y volúmenes estables. Evita picos de envío que parezcan spam.

- Higiene de listas. Rebotes duros (hard bounces) y quejas deben depurarse de inmediato.

- Política de adjuntos. Usa enlaces seguros y DLP para información sensible.

- Firmas y plantillas unificadas. Refuerzan marca y evitan enlaces inseguros.

- Monitoreo de reportes DMARC. Detecta fuentes no autorizadas y alinea identidades “From”.

Checklist rápido:

- SPF autorizado y sin “include” redundantes.

- DKIM activo en todos los servicios de envío.

- DMARC con

rua/rufhacia un buzón monitoreado. - TLS forzado en pasarelas.

- Cadena de confianza para dominios y subdominios.

Un checklist rápido como este sirve para validar de un vistazo la higiene técnica del correo electrónico corporativo, pero cada punto encierra prácticas críticas que marcan la diferencia entre un dominio seguro y uno vulnerable. El registro SPF debe estar bien depurado, sin “include” innecesarios que sumen consultas DNS y sin exceder el límite de 10 lookups. El DKIM tiene que estar activo en todos los servicios de envío —no basta con habilitarlo en la suite principal si también se usan CRM, ERP o herramientas de marketing— y conviene mantener más de un selector para rotar llaves sin interrupciones. El DMARC, por su parte, debe enviar reportes (rua/ruf) a un buzón realmente monitoreado, de manera que la organización pueda identificar intentos de suplantación o fallas de alineación. En transporte, el TLS forzado en pasarelas asegura que ningún salto quede expuesto a ataques de downgrade o escuchas pasivas, y finalmente, una cadena de confianza entre dominios y subdominios garantiza que incluso correos enviados desde áreas específicas (ejemplo: facturas.tudominio.cl) mantengan la misma política de seguridad que el dominio principal. Revisar y cumplir estos cinco puntos de forma periódica es una de las mejores inversiones para mantener la entregabilidad y la reputación del correo corporativo en el tiempo.

Políticas de uso del correo corporativo en Chile: claridad, consentimiento y “No Molestar”

El uso del correo electrónico corporativo en Chile no solo se rige por parámetros técnicos de seguridad y entregabilidad, sino también por un marco legal que protege a los consumidores frente a comunicaciones no solicitadas. La Ley del Consumidor (Art. 28 B) obliga a que todo mensaje de carácter comercial o promocional identifique claramente al remitente, especifique el asunto y ofrezca un mecanismo sencillo para solicitar la suspensión de envíos. Una vez ejercido este derecho, cualquier nuevo envío queda prohibido, y el programa “No Molestar” del SERNAC actúa como canal centralizado para gestionar estas solicitudes. Por ello, las organizaciones deben alinear sus políticas internas de correo con la normativa nacional, asegurando procesos de consentimiento claros y verificables en sus campañas de marketing y comunicaciones electrónicas. Cumplir con estas reglas no solo evita sanciones, sino que también fortalece la confianza y la reputación de la marca en la relación con sus clientes.

Buenas prácticas de política:

- Define qué es comunicación operativa vs. promocional.

- Establece tiempos máximos para procesar el opt-out (ideal: inmediato, SLA ≤48 h).

- Registra consentimientos, fuentes y finalidades.

- Capacita a áreas de marketing y ventas en segmentación y permisos.

Cómo elegir plataforma y partner sin dolores de cabeza

Criterios técnicos y de negocio

- Disponibilidad y soporte: SLA y soporte en horario local de Chile.

- Seguridad: autenticación multifactor, auditoría, DLP, cifrado en reposo y en tránsito.

- Compliance: registros, retención, eDiscovery, archivado legal.

- Integraciones: CRM, ERP, firma digital, backup.

- Escalabilidad y costos: licencias + servicios profesionales (migración, gobierno, training).

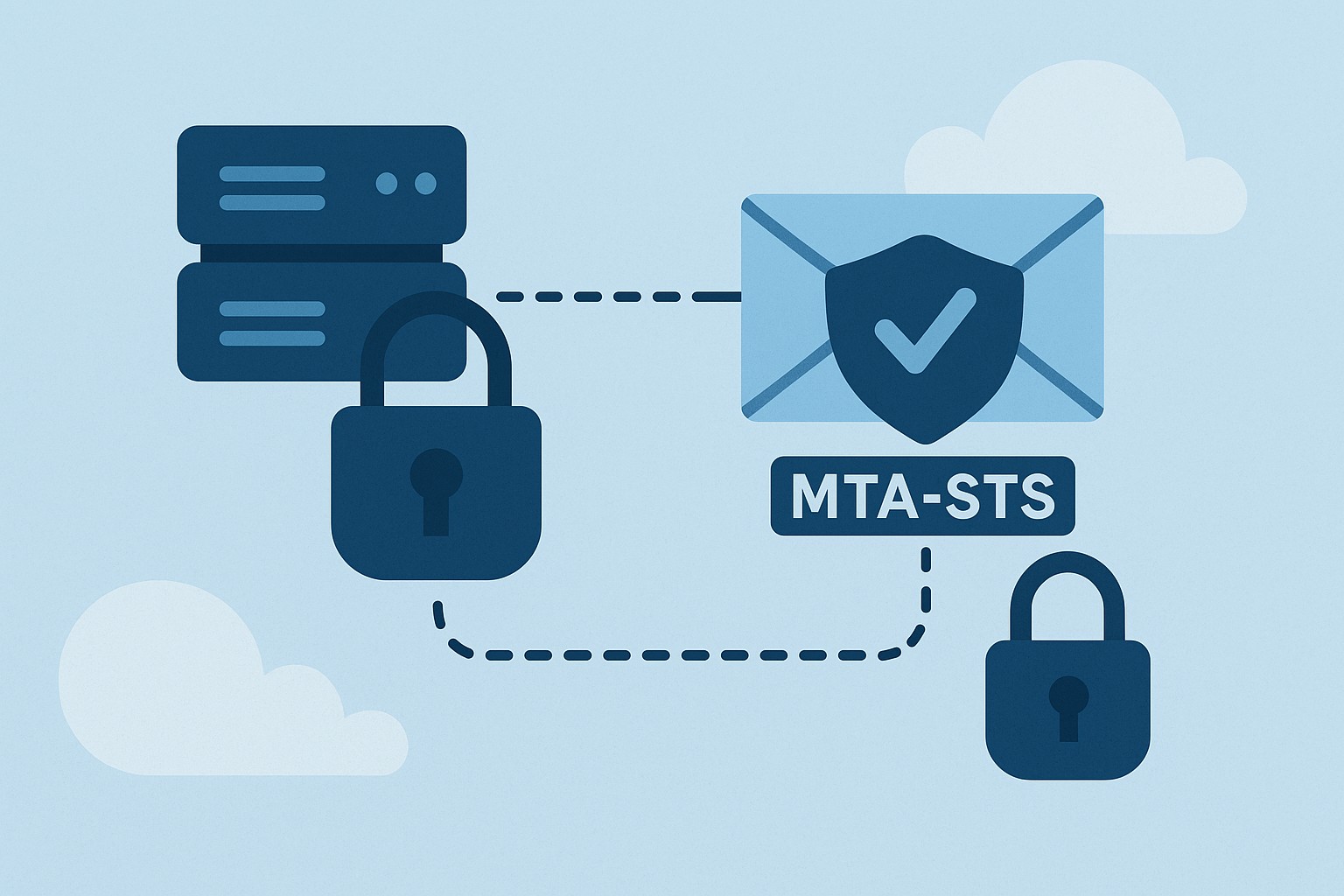

Pasos para una migración ordenada del correo corporativo

- Inventario: buzones, alias, dominios, reenvíos, apps que envían.

- DNS staging: planifica cambios de MX, SPF y DKIM fuera de hora punta.

- Coexistencia temporal: redirige tráfico y verifica entregabilidad.

- Pruebas de usuario: plantillas, firmas, móviles (IMAP/SMTP/MAPI/ActiveSync).

- Monitoreo post-cutover: reportes DMARC, colas, rebotes, quejas.

Buenas guías técnicas (NIST) recomiendan formalizar controles de correo y cifrado como parte del plan de seguridad organizacional.

Métricas que sí importan (y cómo leerlas)

- Entregabilidad (aceptación/filtrado): mide la salud del dominio.

- Tasa de rebote duro/suave: salud de listas y configuración.

- Aperturas y clics (solo para marketing, con privacidad en mente).

- Reportes DMARC: fuentes no autorizadas, alineación, políticas.

- Incidentes y time-to-detect: phishing, spoofing, malware.

Elegir correctamente la plataforma y planificar cada fase de la migración es tan importante como monitorear las métricas que definen la salud del correo electrónico corporativo. Una implementación ordenada, con inventario claro, DNS bien gestionado y pruebas de usuario, asegura continuidad operativa y evita sorpresas. Pero el trabajo no termina con el “cutover”: el seguimiento constante de entregabilidad, rebotes, reportes DMARC e incidentes permite detectar desviaciones a tiempo y ajustar políticas antes de que afecten la reputación del dominio o la productividad del negocio. En conjunto, estos criterios técnicos y métricas operativas convierten al correo corporativo en una herramienta segura, eficiente y alineada con los objetivos estratégicos de la organización.

Conclusión: del check técnico a la confianza del negocio

Implementar correo electrónico corporativo de forma profesional no es solo un requisito técnico, sino una verdadera inversión estratégica en productividad, reputación y cumplimiento normativo. Cuando un dominio está protegido con SPF, DKIM y DMARC, se minimizan los riesgos de fraude y suplantación; cuando se aplican políticas claras de uso, segmentación y consentimiento, se respeta la normativa y se cuida la relación con clientes y usuarios; y cuando se capacita a las áreas internas en buenas prácticas, se convierte al correo en un canal confiable que impulsa la comunicación y el negocio.

La diferencia entre una configuración básica y una implementación gestionada radica en la continuidad: monitoreo de métricas de entregabilidad, análisis de reportes DMARC, control de TLS y MTA-STS, y ajustes dinámicos frente a incidentes. Así, el correo corporativo deja de ser un posible dolor de cabeza para transformarse en una ventaja competitiva que sostiene operaciones críticas, mejora la imagen de marca y garantiza cumplimiento frente a regulaciones locales como la Ley del Consumidor en Chile.

En este camino, Proredes puede ser el aliado clave para tu organización: desde la evaluación inicial del estado de tu dominio, la migración ordenada a plataformas seguras, el endurecimiento de la infraestructura, hasta el gobierno operativo y la capacitación de equipos. El resultado es simple pero esencial: que cada correo que envíe tu dominio llegue a destino de forma segura, confiable y con la confianza que tu negocio necesita para crecer.

Preguntas frecuentes sobre Correo Electrónico Corporativo

¿Qué es el correo electrónico corporativo?

Es el sistema de email con dominio propio de la empresa, gobernado por TI y con políticas de seguridad, cumplimiento y soporte profesional.

¿En qué se diferencia del correo personal?

El corporativo integra dominio, autenticación (SPF, DKIM, DMARC), administración centralizada, archivado y controles de seguridad; el personal carece de ese gobierno.

¿Por qué es clave para la productividad y la reputación?

Una buena entregabilidad evita pérdidas de mensajes; además refuerza marca al usar direcciones @tu-dominio.cl y firmas unificadas.

¿Cómo elijo plataforma de correo electrónico corporativo?

Evalúa disponibilidad, seguridad (MFA, DLP), cumplimiento (retención, eDiscovery), soporte local en Chile, integraciones y costo total (licencias + servicios).

¿Qué son SPF, DKIM y DMARC y por qué debo activarlos?

Son mecanismos de autenticación que reducen suplantación y mejoran la entregabilidad. Deben alinearse con tu dominio y todas las fuentes de envío.

¿Qué beneficios tiene DMARC en “quarantine” o “reject”?

Bloquea mensajes no autenticados y protege la marca. Se recomienda avanzar gradualmente: monitor → quarantine → reject con reportes RUA/RUF.

¿Cómo mejorar la seguridad del correo corporativo día a día?

Aplica políticas anti-phishing, aislamiento de adjuntos/URLs, MFA, MDM para móviles y capacitación continua contra ingeniería social.

¿Qué es MTA-STS y TLS-RPT y cuándo conviene?

MTA-STS fuerza TLS entre servidores; TLS-RPT entrega reportes de problemas de cifrado. Recomendados para proteger el transporte del email.

¿S/MIME es necesario para todas las áreas?

No. Úsalo en áreas con datos sensibles (finanzas, legal, salud). Permite firma y cifrado de extremo a extremo con certificados.

¿Cómo evitar que mis correos terminen en spam?

Autentica el dominio, cuida la reputación, calienta el envío (warm-up), segmenta, depura rebotes y evita picos y contenido engañoso.

¿Conviene separar dominios para marketing y transaccional?

Sí. Un dominio para notificaciones críticas y otro para campañas reduce el riesgo de que marketing afecte la entregabilidad operativa.

¿Qué políticas de uso del correo aplican en Chile?

Debes identificar remitente y ofrecer opt-out efectivo para mensajes comerciales, y respetar “No Molestar”. Define procesos claros en la empresa.

¿Qué métricas debo monitorear?

Entregabilidad, rebotes duros/suaves, quejas, reportes DMARC, incidentes de phishing y tiempos de respuesta del equipo TI.

¿Cómo manejar dispositivos móviles y BYOD?

Implementa MDM/MAM, políticas de PIN/biometría, borrado remoto, cifrado local y controles de copia/pegado para apps corporativas.

¿Qué es BEC y cómo mitigarlo?

Business Email Compromise: fraude por suplantación de ejecutivos o proveedores. Mitiga con MFA, reglas anti-fraude, verificación fuera de banda y concientización.

¿Cómo planificar una migración sin cortes?

Haz inventario, prueba coexistencia, programa cambios de DNS (MX, SPF, DKIM) fuera de hora punta, comunica a usuarios y monitorea post-cutover.

¿Necesito archivado legal y retención?

Si tu industria lo exige o gestionas litigios, sí. El archivado inmutable y eDiscovery facilitan auditorías y cumplimiento.

¿Cómo estandarizar firmas y plantillas?

Usa una solución centralizada que aplique firmas por grupo, idioma y campaña, controlando enlaces y cumpliendo con branding corporativo.

¿Qué hago si mi dominio entra a una lista de bloqueo?

Identifica la causa (rebotes, quejas, malware), corrige, solicita remoción a la lista y normaliza volúmenes con warm-up progresivo.

¿Puede Proredes ayudar con evaluación y despliegue?

Sí. Desde diagnóstico de autenticación y reputación hasta migración, endurecimiento de seguridad, políticas y operación gestionada.

Glosario de términos relacionados con Correo Electrónico Corporativo

Correo electrónico corporativo

Sistema de email con dominio propio y controles de seguridad, cumplimiento y administración centralizada por TI.

SPF (Sender Policy Framework)

Registro DNS que define qué servidores están autorizados a enviar en nombre de tu dominio.

DKIM (DomainKeys Identified Mail)

Firma criptográfica del contenido del mensaje para evitar alteraciones y validar origen.

DMARC

Política que indica qué hacer cuando SPF/DKIM no alinean y envía reportes RUA/RUF para monitoreo.

MTA-STS

Política que obliga a los servidores a usar TLS válido al transportar correo hacia tu dominio.

TLS-RPT

Estándar para recibir reportes de fallas de cifrado TLS entre servidores de correo.

S/MIME

Esquema de cifrado y firma digital para correos, basado en certificados X.509.

BIMI

Indicador de marca en mensajes autenticados que permite mostrar el logo verificado en clientes compatibles.

Entregabilidad

Capacidad real de que los correos lleguen a la bandeja de entrada y no a spam o se rechacen.

Reputación del remitente

Puntaje dinámico que los receptores usan para decidir si confían en tus envíos, basado en quejas, rebotes y conducta.

Hard bounce

Rebote permanente (por ejemplo, buzón inexistente). Debe eliminarse de inmediato de la lista.

Soft bounce

Rebote temporal (buzón lleno, servidor ocupado). Puede reintentarse antes de depurar.

Phishing

Intento de robo de credenciales o datos mediante correos que imitan entidades legítimas.

Spoofing

Suplantación de identidad del remitente, a menudo bloqueada por SPF/DKIM/DMARC correctamente configurados.

BEC (Business Email Compromise)

Fraude por compromiso de correo empresarial para desviar pagos o datos mediante engaño dirigido.

details>DLP (Data Loss Prevention)

Conjunto de controles para evitar filtración de datos sensibles en correos y adjuntos.

eDiscovery

Herramientas para búsqueda, retención y exportación de correos con fines legales o de cumplimiento.

Archivado legal

Conservación inmutable y a largo plazo de mensajes para auditorías, litigios o normativas.

Lista de supresión (opt-out)

Registro de direcciones que no deben recibir comunicaciones comerciales por solicitud del usuario.